Technical articles

基于模型的信息安全分析解决方案

1、为什么信息安全越来越受到关注?

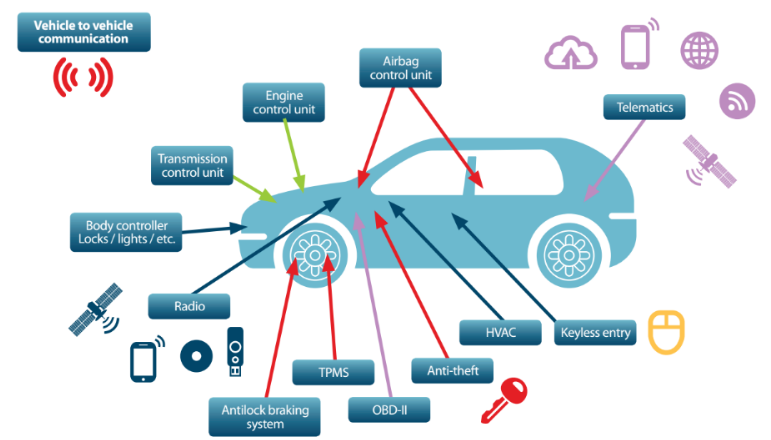

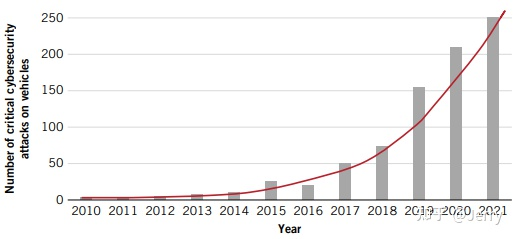

随着汽车、飞机、高铁等网联化和智能化,它们不再是一个孤立的系统,越来越多地融入到互联网中。与此同时,这些人们出行常用的交通工具也慢慢成为潜在的网络攻击目标。以汽车为例,大量ECU及嵌入式软件的大量使用,大幅度的增加了车辆的复杂度及集成度,直接带来整车的安全风险提高。特别是通过车辆联网带来的信息安全风险,容易被黑客利用漏洞进行攻击,给司乘人员带来安全威胁以及车辆的损失。一旦遭受攻击,可能导致安全受损、系统不可用、数据丢失、隐私泄露、财产损失或名誉受损等风险。根据统计,每年全球车辆网络犯罪获利近6000亿美元,图2显示了攻击数量几乎呈指数级上升。由此,如何在车辆开发过程中有效控制网络干扰和攻击,降低车辆的安全风险,ISO/SAE 21434《道路车辆-信息安全工程》就应运而生了。

图 1汽车网络、智能系统

图 2已报告的针对车辆的关键网络安全攻击(© Vector)

2、ISO/SAE 21434 《道路车辆 信息安全工程》概述

ISO/SAE 21434《道路车辆-信息安全工程》是在2016年1月发布的《信息物理汽车系统网络安全指南SAE J3061》的基础上演变而来,由ISO与SAE共同制定完成,该标准于2021年8月31日正式发布,其目的有三个:

(1)确定一个结构化的流程,以确保信息安全设计;

(2)实现降低攻击成功的可能性,减少损失;

(3)提供清晰的方法,以帮助车企应对全球行业共同面对的信息安全威胁。

2021年,联合国欧洲经济委员会(UNECE)WP.29工作组发布了网络安全法规UNECE R155,在其解释文件中明确引用了该标准,此外,国内汽标委也正在推动该项标准的本土化工作,车辆信息安全今后在国内也极有可能成为一项强标,因此,ISO/SAE 21434对于汽车行业的信息安全开发及合规来说将是最为重要的指导文件之一。

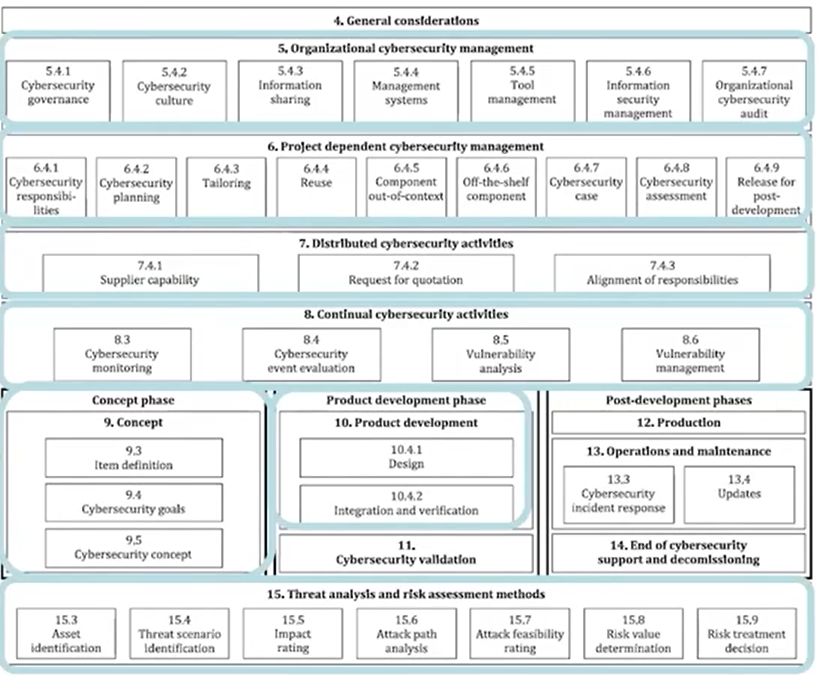

ISO/SAE 21434标准没有规定具体的网络安全技术,解决方案以及补救方法的规定,着重强调了风险识别方法以及应对网络风险的流程。下图是该标准的主体内容。

图 3 ISO/SAE 21434标准主体内容

第4章概述:包含本文件中采用的道路车辆网络安全工程方法的背景和总体信息。

第5章 组织级网络安全管理:包含组织层级网络安全方针、规则和流程的规定和管理要求。

第6章基于项目的网络安全管理:包含项目层级的网络安全活动和管理要求

第7章分布式网络安全活动:包含客户与供应商之间网络安全活动的职责确认的要求。

第8章持续的网络安全活动:包含对项目生命周期中,需持续实施的风险分析和E/E系统的漏洞管理活动的要求.

第9-14章 描述了从概念设计到产品开发、验证、生产及后期运维和退役全生命周期的网络安全活动和相关要求。

第15章威胁分析和风险评估方法:提供了一套网络安全威胁分析、风险评估及处理的方法论。

各章节均按照“概要-目的-输入-要求和建议-工作产品”的顺序进行阐述,具体内容就不在此展开赘述。

3、如何开展信息安全分析?

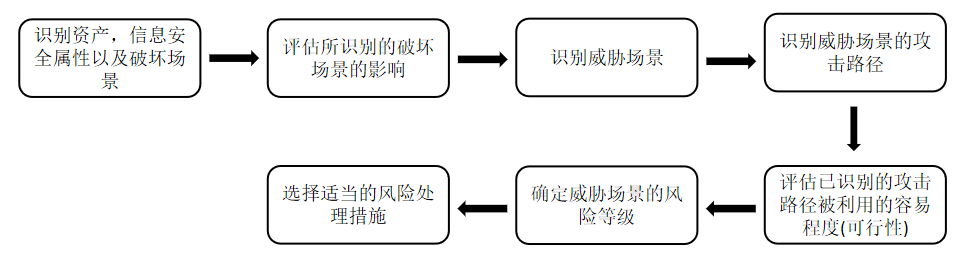

ISO/SAE 21434标准中定义的重要步骤之一是确定车辆及其部件的安全风险级别。在安全风险评估期间,须确定因违反安全属性而造成的资产和潜在损害。还须识别和分析潜在的威胁、攻击和漏洞。风险水平可以根据损害和成功攻击的可能性来确定。在剩余风险水平可接受之前,须采取对策。另外,风险评估过程的重要步骤和结果,如资产清单,损害情况、攻击报告或风险报告,需要记录在报告中。具体分析过程如下所示:

图 4信息安全分析评估方法

Medini Analyze工具完全支持以上信息安全分析流程。Medini Analyze是Ansys公司一款安全分析平台工具,该工具不仅提供了功能安全分析、预期功能安全分析以及可靠性分析解决方案,还提供了信息安全分析解决方案。该方案完全符合ISO/SAE 21434标准的要求,助力高效、高质量的完成相应的分析工作。其核心的特点是采用了基于模型的方法,覆盖了全生命周期,高效链接安全需求、安全评估、架构设计,确保追踪性和一致性,同时还具备自动生成报告、项目管理、丰富的第三方工具接口等。

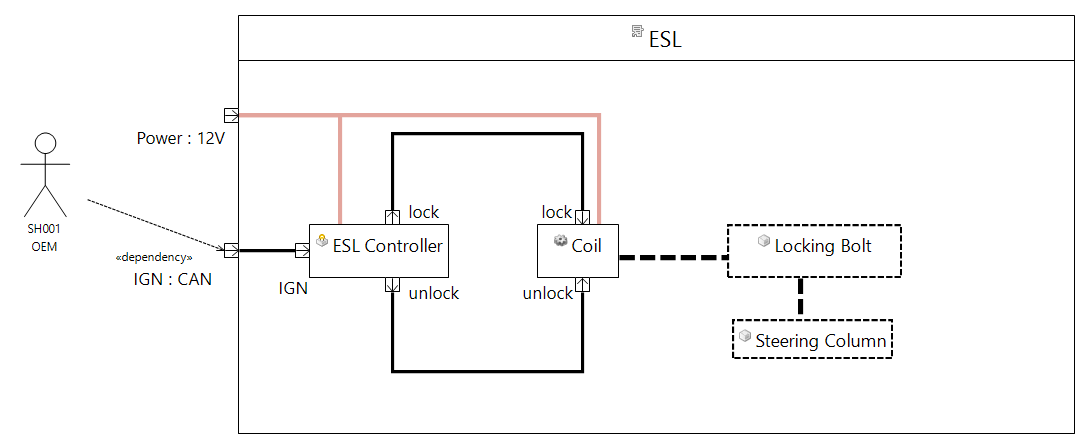

Medini工具提供的信息安全解决方案如下,在工具中,支持基于SysML语言对整车/系统或部件进行架构建模,支持对架构模型进行资产识别和安全属性定义,基于所识别的资产和安全属性,可以进行威胁分析和分析评估以及破坏场景分析、脆弱性和影响分析以及可以构建攻击树及攻击路径,基于分析结果可以生成信息安全目标及需求,并建立与架构模型之间的关联等。

图 5 Medini信息安全解决方案

采用Medini进行信息安全分析步骤如下:

(1)识别资产,安全属性,破坏场景

ISO 21434对资产的描述是:“如果某物或某一价值单位的任何安全属性的损失导致利益相关者受到损害,则该物或某一价值单位就是资产”。资产识别是确定候选资产是否是真正的资产的过程。在medini中,系统设计的所有部分都基于SysML,因此默认情况下都是“候选资产”。

图 6在medini中基于SysML进行建模

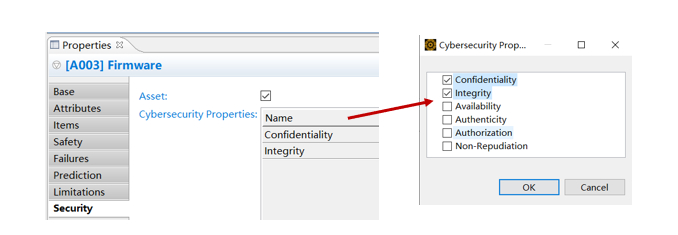

每个资产都具有相关的信息安全属性,比如完整性、可用性、机密性、真实性等,在meidni中内置了属性模板,可以方便地对资产进行属性设置。

图 7定义资产的属性

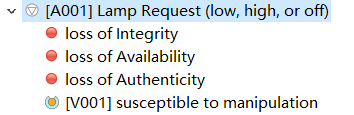

一旦这些安全属性遭到破坏,或者属性本身就具备一些脆弱性,容易遭到攻击,在medini中也支持对这些属性的丧失或脆弱性进行建模。

图 8分析资产的丧失或脆弱性

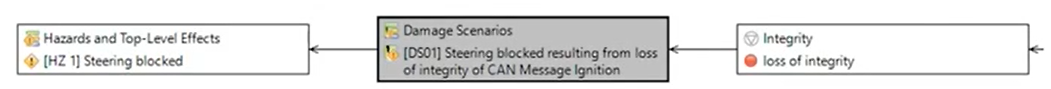

同时,还需要识别破坏场景,破坏场景是由于信息安全属性遭到破坏导致危害的结果。在medini中支持对破坏场景的描述,同时如果信息安全导致的后果可能造成功能安全危害,也可以将其与功能安全进行关联,从而构建一个完成的因果关系链。

图 9识别破坏场景

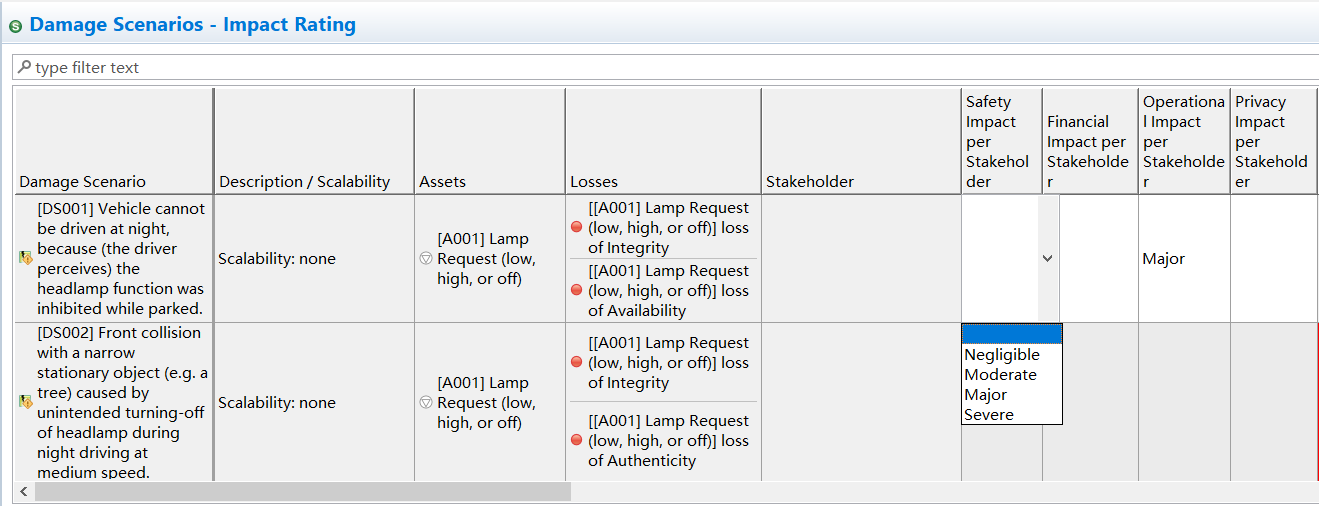

(2)评估所识别场景的破坏性影响

每个破坏场景都可能造成一定的影响,其影响可能表现在安全、财产、可操作性、隐私等方面,根据影响的程度,需要进行等级划分,可以是“可忽略的”、“中等的”、“重要的”“较严重的”或者“无”。在Medini中对每个破坏场景都内置了一个模板,可以对其影响进行快速、完整的分析。

图 10评估破坏场景影响

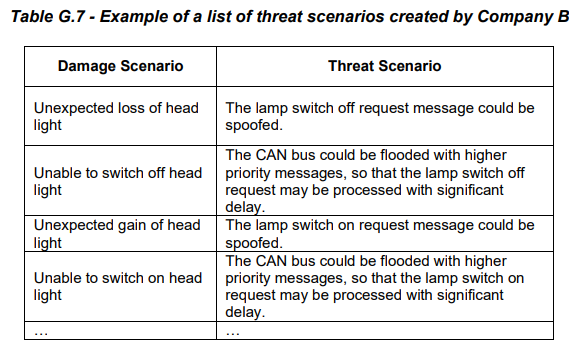

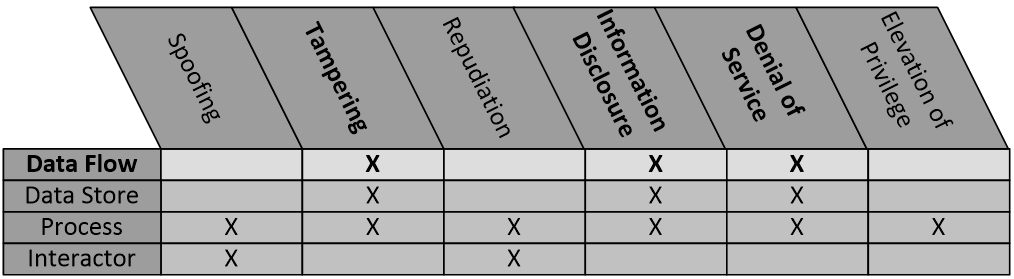

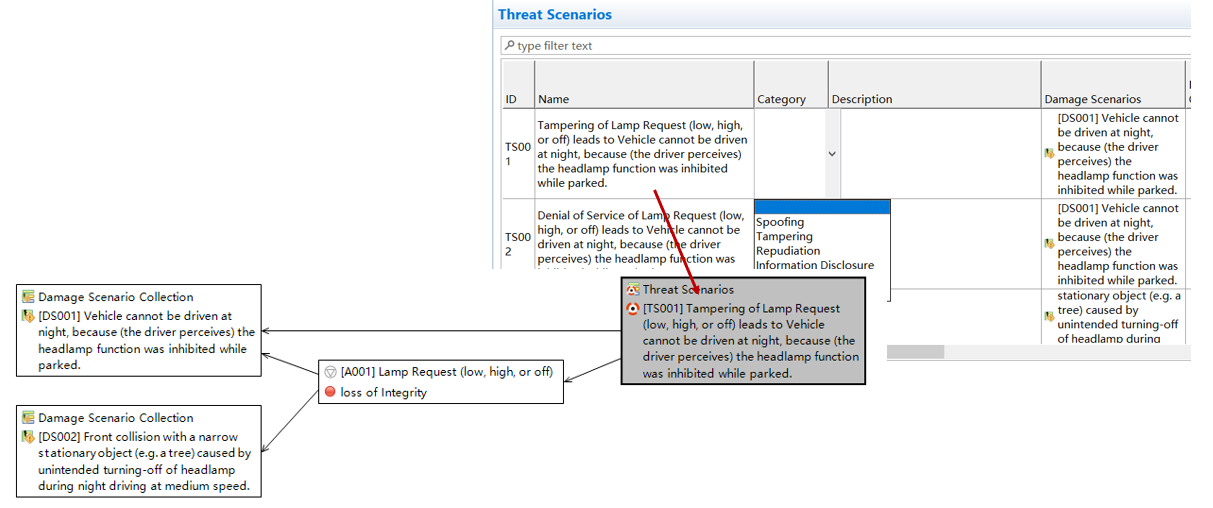

(3)识别威胁场景

威胁场景就是可能导致破坏的消极行为的陈述。一个威胁场景通常包含目标资产、可能危及的信息安全属性以及完成破坏场景采取的行动。可以通过头脑风暴或像STRIDE这样的方法来识别。

图 11威胁场景示例

图 12 STRIDE方法

Medini提供了威胁场景的模板,同时也内置了STRIDE方法模板,可以帮助分析人员进行快速的威胁场景识别。一个威胁场景可能同时导致多个破坏场景,分析之后,工具也可以自动呈现因果关系链。

图 13识别威胁场景及因果关系链

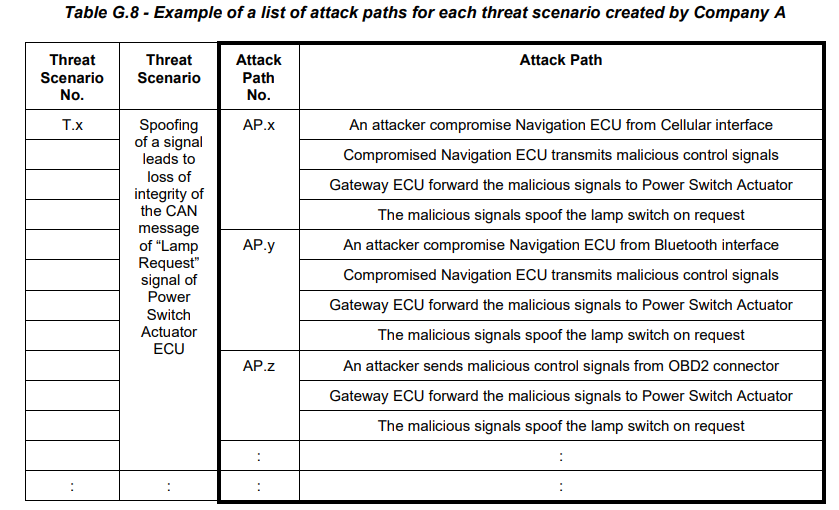

(4)识别威胁场景的攻击路径

攻击路径即一组可能导致威胁场景实现的行动,可能是一系列行动或者行动的组合。

图 14攻击路径示例

攻击路径的分析通常有两种方法,一种是采用“自上而下”的方法,从威胁场景出发,去分析如何产生破坏;另一种是“自底向上”,从资产本身的脆弱性出发,推导这些脆弱性一旦被攻击可能会引起哪些威胁场景。在medini中同时支持以上两种方法;

在medini中可以构建攻击树对威胁场景建模,构建之后可以对攻击树进行评估,自动识别出可能的攻击路径。

图 15攻击树建模及攻击路径评估

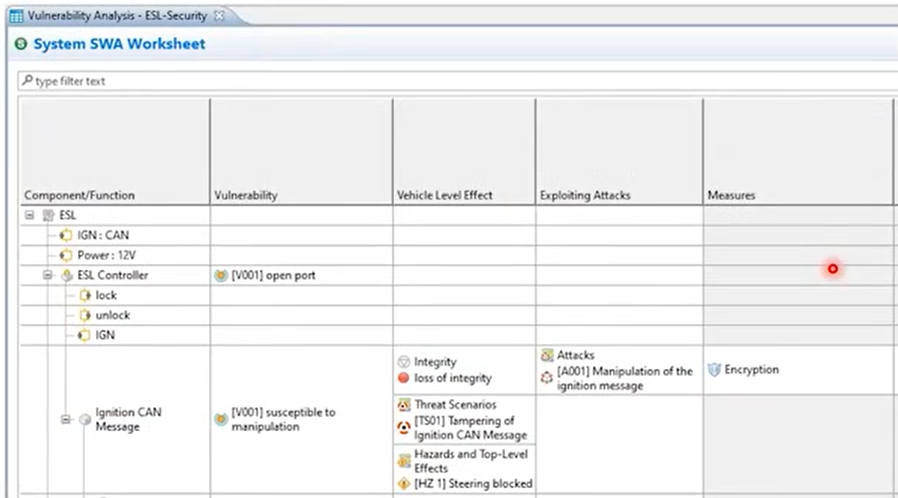

另外,medini也支持对每个资产的脆弱性和漏洞进行分析,识别可能造成的影响以及关联的攻击。这些攻击可以用于后续的攻击树建模。

图 16脆弱性和漏洞分析

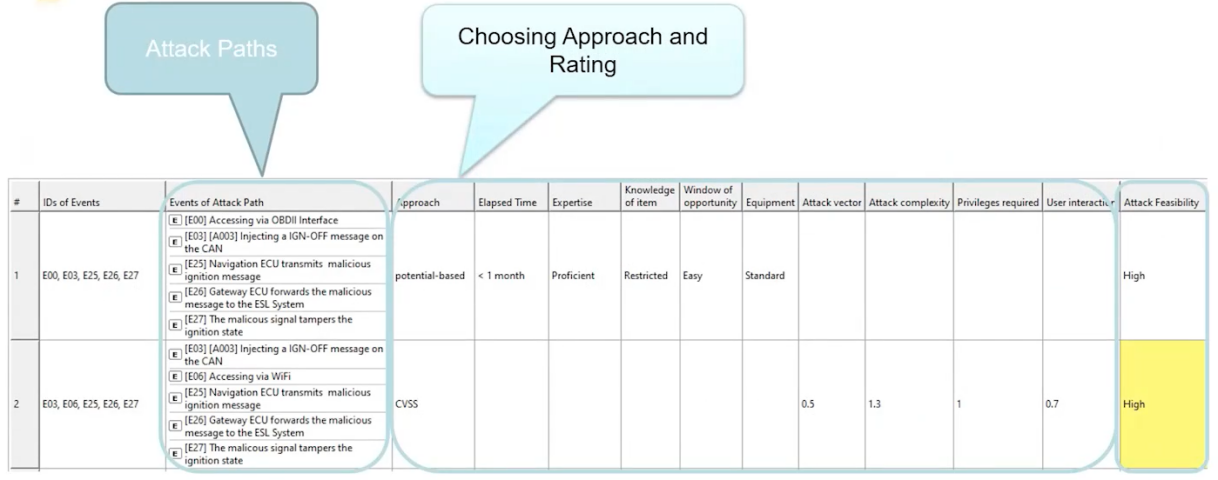

(5)攻击可行性分析

完成了攻击路径的识别之后,需要对每一条攻击路径的可行性进行分析。ISO 21434中提出了三种攻击可行性分析方法:基于攻击潜力的方法、基于CVSS2方法、基于攻击向量的方法。对于攻击潜力的方法,需要从以下几个维度进行分析:

a.对识别/发现脆弱性需要的时间、

b.专业技术专家

c.对所开发系统的设计和操作的了解

d.对所开发系统的访问权限

e.攻击所需的IT硬件/软件或者其他设备

Medini对以上三种方法均支持,对于每一条攻击路径,可以选择适合的评估方法,然后对各个维度进行分析,根据分析结果,工具会自动给出攻击可行性的等级。

图 17 Medini中的攻击可行性分析

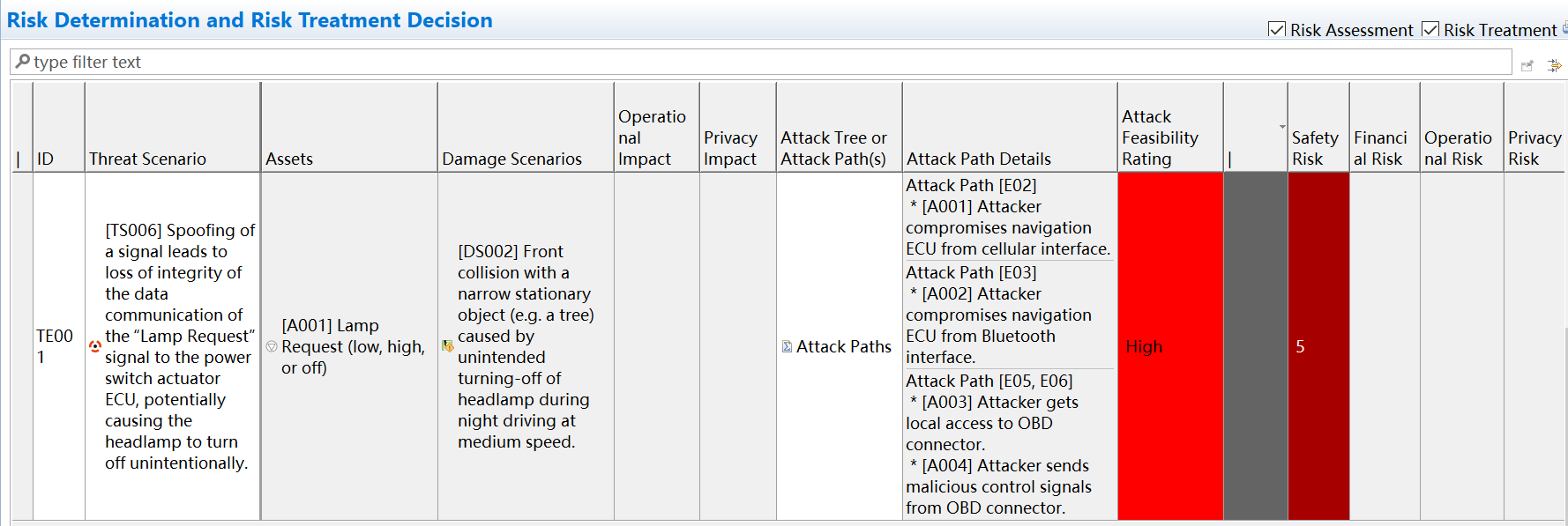

(6)风险评估

风险评估是为每个已识别的威胁场景对相关破坏场景的影响等级以及相关攻击路径的攻击可行性进行评分。风险等级范围从1(最低)到5(最高),目前评分原则并未标准化,可以根据情况进行裁剪。Medini中也内置了相应的模板帮助快速进行风险评估。

图 18 Medini中的风险评估

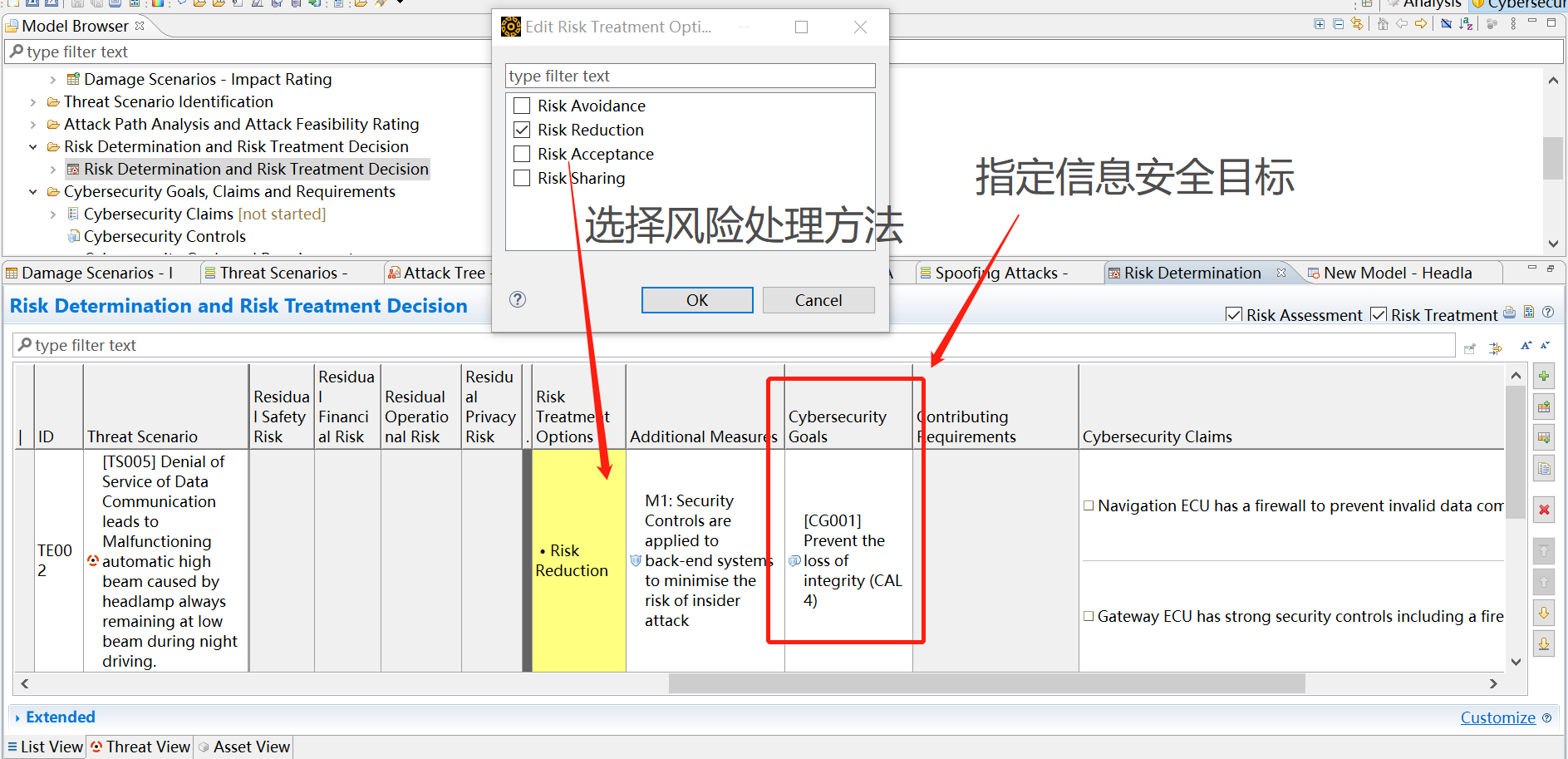

(7)风险处理

完成风险等级确认之后,需要对每个风险进行处理。处理的方式包括接受、迁移、避免或者转移。如果风险等级为1,则可以不予处理,对于其他等级则需要指定一个信息安全目标。Medini支持在Tara表中,可以进行风险处理方法选择以及安全目标的指定等。

图 19风险处理

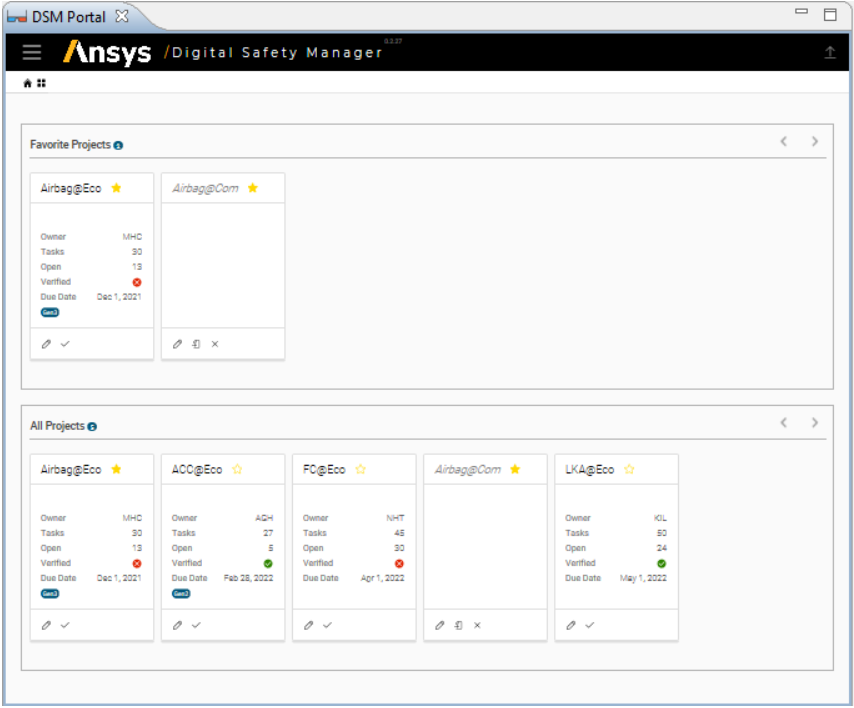

另外,Medini还支持自动生成工作产物,并支持对多个安全分析项目进行管理。

图 20自动生成报告

图 21 Medini DSM安全管理模块

4、Medini信息安全解决方案带来的好处

信息安全分析是一个复杂且需要不断迭代的过程,通过Medini信息安全分析解决方案可以带来以下好处:

(1)完整支持ISO/SAE 21434标准提出的信息安全分析流程;可以帮助完成信息安全认证和评估;改善系统开发和系统分析团队之间的交流;提高供应商之间的管理和合作。

(2)技术上,基于模型的单一来源原则能保证分析一致性;支持标准中所推荐的信息安全分析方法;可以自动生成工作产物,有利于在早期识别出信息安全需求并融入设计流程;

(3)可以提升信息安全分析效率,大大降低产品走向市场的时间。

技术文章